Sedikit kita bahas masalah keamanan, baru – baru ini ada sebuah kampanye serangan cyber baru yang menargetkan pengguna Windows dengan metode yang cukup licik. Hacker akan memanfaatkan halaman CAPTCHA palsu untuk menyebarkan malware bernama StealC, yang dirancang khusus untuk mencuri data sensitif dari perangkat korban.

Jadi, alih-alih menggunakan teknik download klasik, serangan ini lebih mengandalkan social engineering yang memanipulasi kepercayaan pengguna terhadap verifikasi keamanan seperti “I’m not a robot”.

Apa itu StealC?

Menurut informasi dari tim keamanan LevelBlue, StealC adalah jenis information stealer yang mampu mencuri berbagai data penting dari sistem Windows, termasuk kredensial browser, data crypto walet, akun steam, kredensial outlook, informasi sitem dan screenshot perangkat.

Nah data yang berhasil dicuri kemudian dikirim ke server command and control milik penyerang melalui koneksi HTTP terenkripsi RC4. Yang berarti bukan hanya password biasa yang terancam, tetapi juga akun email seperti Outlook yang sering terhubung dengan berbagai layanan penting lainnya juga berisiko diambil alih oleh penyerang.

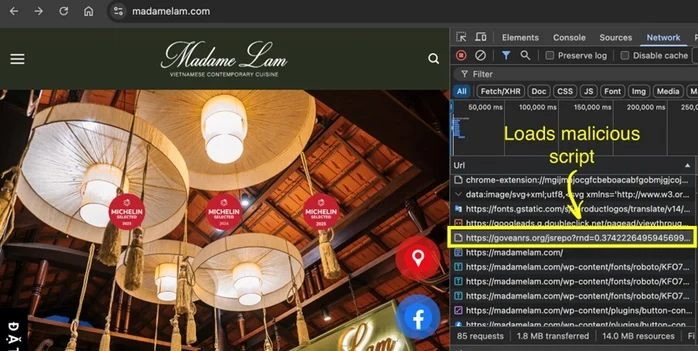

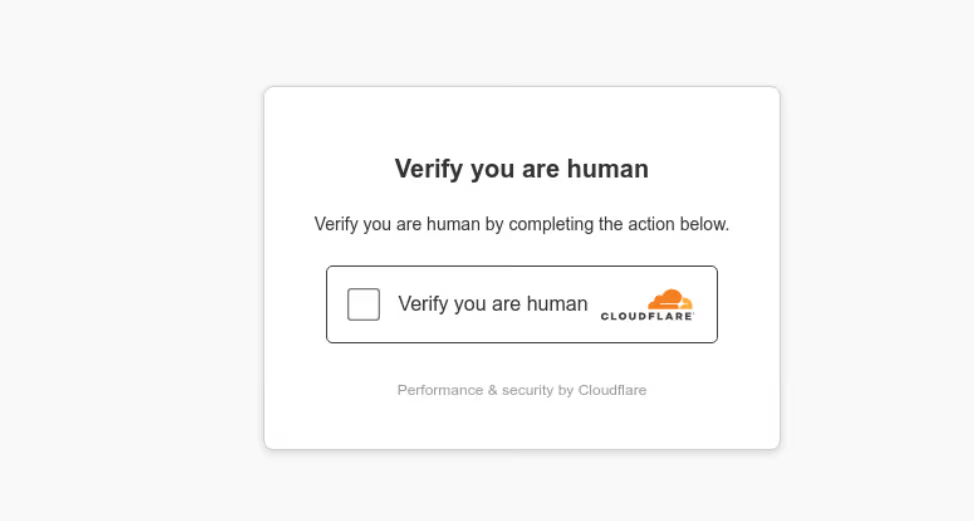

Serangan ini sendiri memanfaatkan situs web sah yang telah disusupi, jadi ketika pengguna mengunjungi situs tersebut, kode JavaScript berbahaya akan memuat halaman CAPTCHA palsu yang tampilannya sangat mirip dengan sistem verifikasi Cloudflare.

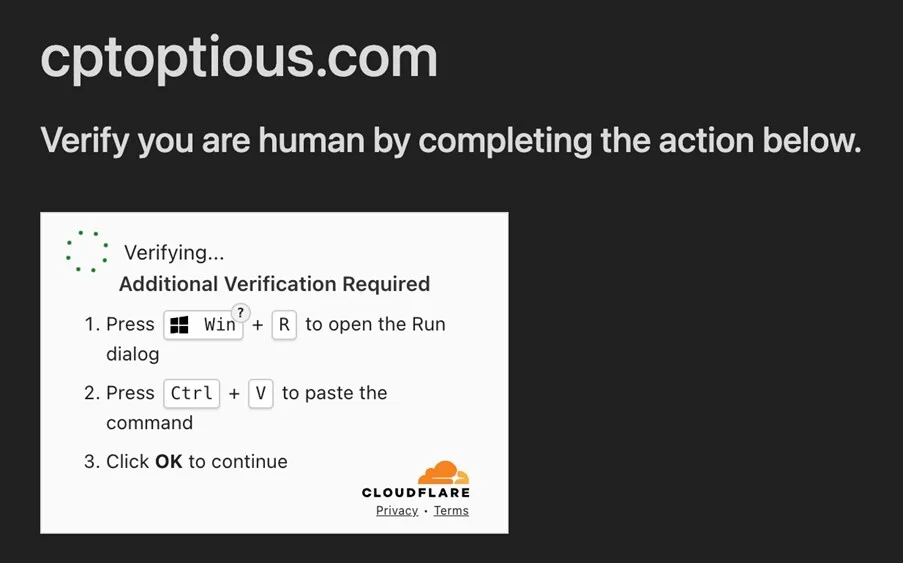

Namun, berbeda dengan CAPTCHA normal yang meminta pengguna memilih gambar atau mengetik teks tertentu, halaman palsu ini justru memberikan instruksi aneh seperti perintah untuk tekan Windows + R, Tekan CTRL + V dan Tekan Enter yang mana metode ini juga dikenal sebagai teknik ClickFix yang juga sempat kita bahas sebelumnya.

Baca Juga : Bahaya ClickFix, Serangan Cyber yang Menipu Manusia

Jika pengguna tidak aware, saat pengguna mengikuti instruksi tersebut, hacker telah menyalin perintah PowerShell berbahaya ke clipboard korban. Dan ketika perintah itu tempel ke jendela Run dan dijalankan, skrip akan menghubungkan perangkat ke server jarak jauh, men download payload tambahan, dan mengaktifkan malware StealC.

Pada dasarnya CAPTCHA dirancang untuk membedakan manusia dari bot dan mencegah spam atau serangan brute force. Namun, dalam kasus ini, kepercayaan pengguna terhadap mekanisme keamanan justru dimanfaatkan oleh pelaku, oleh karena itu, pengguna diharapkan berhati-hati dalam berinteraksi di internet termasuk dengan CAPTCHA yang memerintahkan pengguna untuk melakukan verifikasi tambahan apalagi menjalankan perintah dari situs web melalui Windows + R.

Selain itu, pastikan juga untuk mengaktifkan proteksi tambahan pada setiap akun yang pengguna punya dengan 2FA, jika kamu power user, batasi eksekusi script PowerShell yang tidak diperlukan dan pantau aktivitas jaringan keluar yang mencurigakan.

Yang pasti, kasus ini menunjukkan bahwa teknik phishing dan social engineering terus berkembang, bahkan fitur yang harusnya jadi pelindung bisa jadi celah sebagai alat distribusi malware. Pengguna tentu diharapkan waspada dan lebih aware terhadap situs yang meminta tindakan yang tidak biasa.

Jika kamu penasaran, laporan lengkap Levelblue bisa kamu cek pada halaman berikut.

Catatan Penulis : WinPoin sepenuhnya bergantung pada iklan untuk tetap hidup dan menyajikan konten teknologi berkualitas secara gratis — jadi jika kamu menikmati artikel dan panduan di situs ini, mohon whitelist halaman ini di AdBlock kamu sebagai bentuk dukungan agar kami bisa terus berkembang dan berbagi insight untuk pengguna Indonesia. Kamu juga bisa mendukung kami secara langsung melalui dukungan di Saweria. Terima kasih.