Sebuah celah keamanan bernama NetCAT (Network Cache Attack) mempengarui semua prosesor tingkat server Intel sejak tahun 2012, dan memungkinkan mengedus detail sensitif dengan memasang serangan side channel melalui jaringan.

Para peneliti dari kelompok VUSec di Vrije Universiteit Amsterdam menemukan bahwa informasi hadir dalam cache CPU pada sistem dengan fitur Intel Data Direct I / O (DDIO) diaktifkan.

Menyimpulkan data dari SSH Sessions

DDIO khusus untuk prosesor tingkat server Intel dan dihidupkan secara default pada keluarga Intel Xeon E5, E7 dan SP mulai 2012 dan seterusnya. Tujuannya adalah untuk berbagi cache CPU dengan perangkat jaringan dan periferal untuk kinerja aplikasi server yang lebih baik dalam Fast Network.

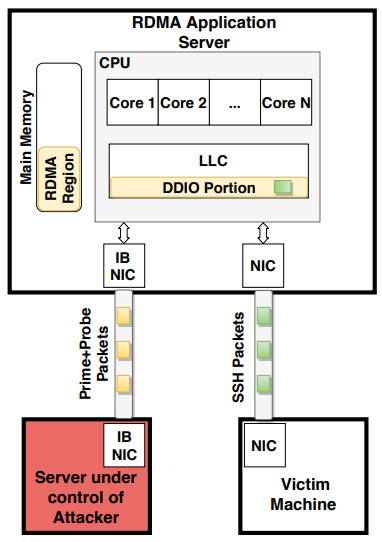

NetCAT adalah serangan berbasis jaringan yang dapat digunakan untuk menyimpulkan data dalam cache tingkat terakhir CPU dari mesin jarak jauh. Peneliti VUSec menunjukkan bahwa penyerang yang mengendalikan mesin di jaringan dapat menggunakan metode ini untuk menyimpulkan data rahasia dari SSH Sessions tanpa perangkat lunak berbahaya yang berjalan pada sistem target.

“Lebih tepatnya, dengan NetCAT, kita dapat membocorkan waktu kedatangan paket jaringan individu dari SSH Sessions menggunakan Side Channel cache jarak jauh.” Dengan properti kunci rekayasa balik di DDIO, para peneliti mempelajari bagaimana cache dibagikan. Pengetahuan ini dan memata-matai kartu jaringan atau perangkat sisi server lainnya, memungkinkan mereka untuk memonitor waktu akses dalam cache CPU ketika klien di jaringan menggunakan SSH untuk terhubung ke server.

Dalam artikelnya 11 September kemarin, VUSec menjelaskan bahwa selama paket jaringan kunci SSH interaktif dikirim dengan setiap penekanan tombol. Dengan NetCAT, penyerang dapat menyimpulkan karakter apa yang diketik di dalam sesi SSH terenkripsi. Ini dimungkinkan dengan memantau waktu kedatangan paket jaringan yang sesuai dengan karakter. Para peneliti juga mengambil keuntungan dari fakta bahwa orang memiliki pola pengetikan tertentu dan ini membantu analisis.

“Misalnya, mengetik ‘tepat setelah’ a ‘lebih cepat daripada mengetik’ g ‘setelah’. ‘Sebagai hasilnya, NetCAT dapat mengoperasikan analisis statis dari waktu antar kedatangan paket dalam apa yang dikenal sebagai waktu keystroke serangan untuk membocorkan apa yang Anda ketik di sesi SSH pribadi Anda. ”

Untuk menentukan jenis data, para peneliti beralih ke pembelajaran mesin untuk memetakan waktu untuk penekanan tombol. Rincian lengkap dari penelitian ini tersedia dalam makalah ” NetCAT: Serangan Cache Praktis dari Jaringan .” Demonstrasi video dari serangan menunjukkan bagaimana penekanan tombol dari SSH sessions dapat dibocorkan dari jarak jauh:

Pengakuan Intel

Intel mengakui masalah ini, yang dilacak sebagai CVE-2019-11184, dan diberikan hadiah untuk pengungkapan dan rincian teknis. Merekapun menganjurkan memberikan kontrol keamanan yang kuat pada jaringan yang aman di mana Intel DDIO dan RDMA (Remote Direct Access Memory) diaktifkan. Meskipun peringatan ini, kerentanan memiliki skor keparahan yang rendah hanya 2,6 dari 10.

Rekomendasi tambahan adalah untuk membatasi akses langsung dari jaringan yang tidak dipercaya dan untuk menggunakan “modul perangkat lunak yang tahan terhadap serangan waktu, menggunakan kode gaya waktu-konstan.”

Namun demikian, NetCAT akan mencatat sejarah sebagai serangan Side Channel CPU berbasis jaringan pertama.

Sumber : Intel, Report, Vusec, Bleeping Computer