Network Sniffer atau Packet Sniffer merupakan sebuah aplikasi yang dapat melakukan monitoring aktivitas jaringan yang berjalan diatas perangkat dalam tingkat masing masing packet, untuk sebagian orang, terutama network engineer dan security researcher, aplikasi tersebut sangat berguna untuk menganalisa apa yang sedang berjalan didalam jaringan, melihat jenis program yang sedang digunakan dalam jaringan, dan bahkan melihat network communications yang dikirim melalui teks yang jelas.

Umumnya network engineer dan security researcher biasa menggunakan Wireshark, sebuah aplikasi Packet Sniffer populer yang sudah tersedia sejak lama. Namun tahukah kamu bahwa Windows 10 sendiri sebenarnya memiliki aplikasi serupa?

Apakah itu?

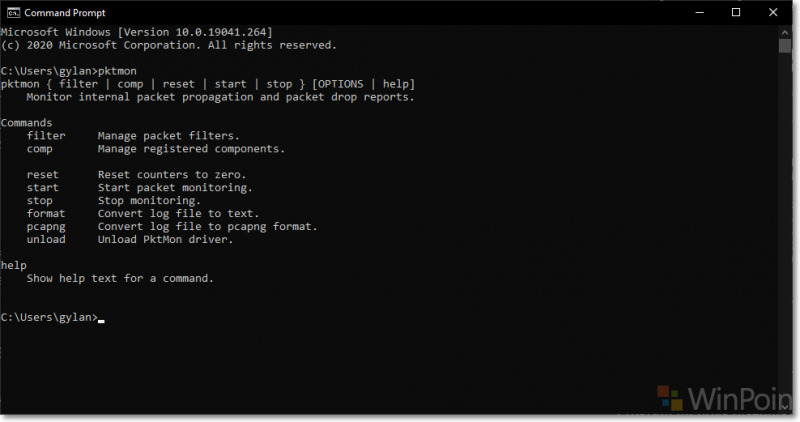

Mulai Windows 10 October 2018, atau Windows 10 1809, Microsoft secara diam diam menambahkan sebuah network diagnostic tools baru dan sebuah packet sniffer program yang disebut dengan ‘pktmon’, aplikasi ini berada dalam directory C:\Windows\system32\pktmon.exe. Berdasarkan deskripsi-nya, aplikasi tersebut memiliki deskripsi “Monitor internal packet propagation and packet drop reports” yang mana menunjukkan aplikasi ini dirancang untuk mendiagnosis masalah jaringan.

Dikutip dari Bleeping Computer, aplikasi ini tidak disebutkan di situs Microsoft, dan untuk menggunakannya pengguna harus menjelajah, belajar dan terus melakukan uji coba secara langsung dalam aplikasi.

Cara Akses?

Untuk membuka ‘pktmon’ ini, pengguna bisa menggunakan Command Prompt atau Powershell, cukup dengan memasukan perintah ‘pktmon’ tanpa tanda kutip maka kamu sudah langsung dapat mengaksesnya.

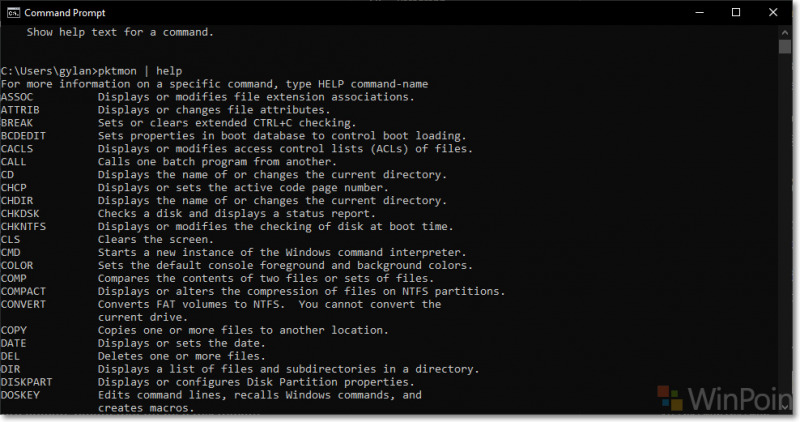

Yang cukup membantu adalah, dalam tool ini juga disediakan command help yang dapat membantu pengguna untuk mempelajari tools network sniffer ini.

Peningkatan di Windows 10 2004

Windows 10 2004 akan segera dirilis beberapa minggu mendatang, dan selain membawa major features yang bisa dilihat secara langsung, packet sniffer tools tersembunyi ini juga telah diperbarui dengan dukungan Real-time monitoring, dan dukungan pcapng, yaitu kemampuan untuk melakukan konversi ETL file ke format PCAPNG.

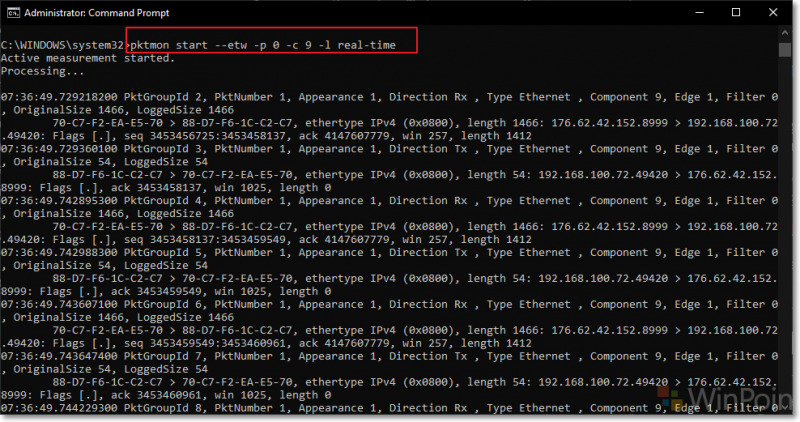

Untuk mengakses ‘pktmon’ realtime scanning, pengguna bisa menambahkan argumen –l real-time diakhir perintah. Sebagai contoh, disini saya akan mengambil data dan monitoring pada jaringan yang sekarang saya gunakan.

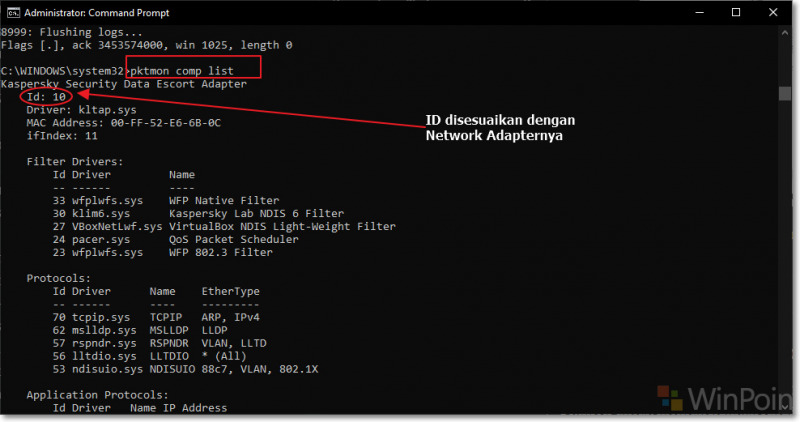

Saya menggunakan perintah pktmon start –etw -p 0 -c 9 –l real-time, yang mana argumen -p 0 digunakan untuk menangkap seluruh paket, argumen -c 9 adalah id perangkat jaringan (Realtek Ethernet) yang saya gunakan (kamu bisa melihatnya melalui perintah pktmon comp list), dan argumen -l real-time untuk melihat dan menampilkan paket secara real-time, karena kebetulan juga saya sudah menggunakan Windows 10 2004.

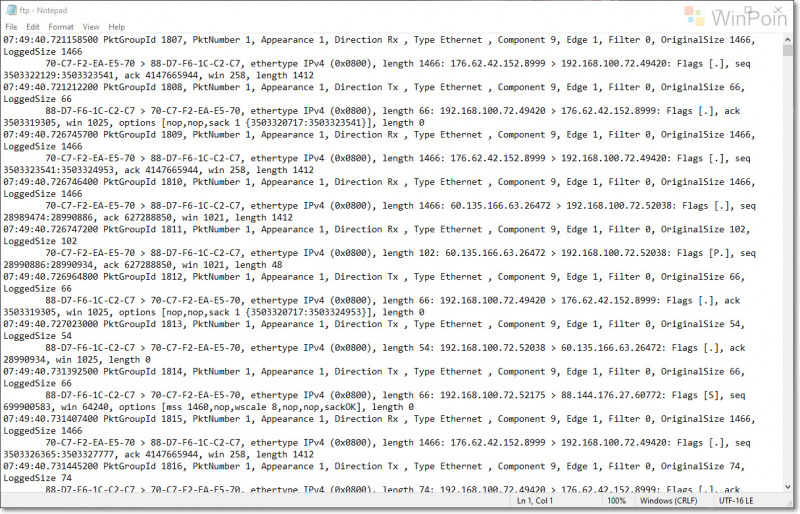

Jika dilihat, maka kita akan pusing sendiri dengan hasil yang ditampilkan kecuali bagi mereka yang sudah benar benar ahli dalam meneliti jaringan, dan dengan dukungan PCAPNG yang mulai hadir di Windows 10 2004 inilah kita bisa menerjemahkan hasil yang membingungkan tersebut sehingga nantinya kita bisa melihat dan mengidentifikasi network communications dengan cara yang lebih baik.

Sebagai contoh, untuk menyimpan hasil dari proses scanning diatas, kita bisa menggunakan perintah pktmon format PktMon.etl -o namafileftp.txt, namun meskipun begitu, untuk membacanya masih cukup sulit dan membingungkan karena hanya ringkasan dari lalu lintas jaringan saja yang ditujukan.

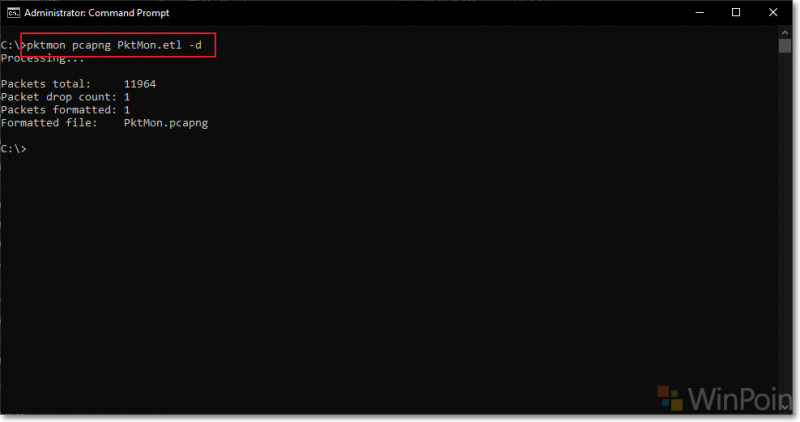

Untuk membukanya lebih jelas lagi, kita bisa menggunakan perintah pktmon pcapng PktMon.etl -d (silahkan lihat pktmon pcapng help) untuk melakukan konversi dari file etl ke pcapng.

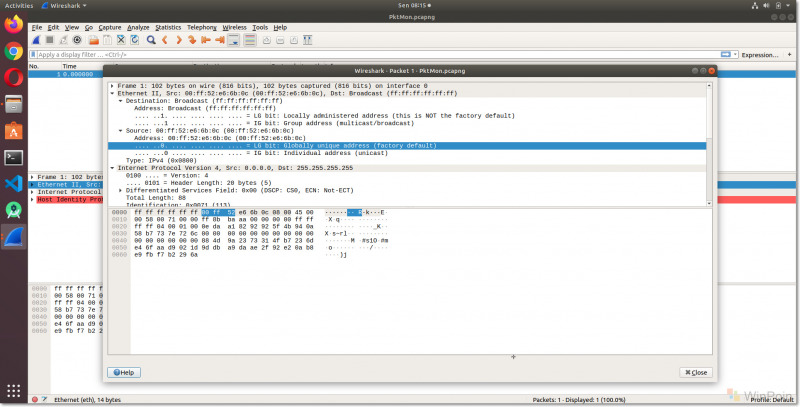

Selanjutnya setelah pktmon telah dikonversi ke pcapng, kita bisa melihatnya lebih jelas menggunakan Wireshark atau Microsoft Network Monitor yang bisa didownload pada halaman berikut. Berikut contohnya.

Manfaat Dari Network Sniffer Tersembunyi ini?

Untuk pengguna normal seperti kita mungkin tidak akan terlalu terasa manfaatnya, namun bagi pada Advanced Network Engineer, dan Security Researcher tentu saja tool ini sangat bermanfaat untuk menunjang kebutuhan pekerjaan mereka.

Sekali lagi, karena Network Sniffer tersembunyi ini masih misterius dan bahkan tidak ada penjelasan lengkapnya di situs Microsoft, baik itu Network Engineer, atau Security Researcher harus bekerja extra dan meluangkan sedikit waktunya untuk mempelajari tools tersebut.

Nah sekian saja dari artikel kali ini, semoga bermanfaat.

Referensi : Bleeping Computer, Revert Service

Catatan Penulis : WinPoin sepenuhnya bergantung pada iklan untuk tetap hidup dan menyajikan konten teknologi berkualitas secara gratis — jadi jika kamu menikmati artikel dan panduan di situs ini, mohon whitelist halaman ini di AdBlock kamu sebagai bentuk dukungan agar kami bisa terus berkembang dan berbagi insight untuk pengguna Indonesia. Kamu juga bisa mendukung kami secara langsung melalui dukungan di Saweria. Terima kasih.